Creare una buona password forte, ovvero alfanumerica con possibili caratteri speciali al suo interno ed abbastanza lunga, è fondamentale come prima protezione contro i malintenzionati; purtroppo però questo, spesso, non basta a fermarli. Così un utente medio potrebbe dire qualcosa come “Ma, allora, se una password forte non è abbastanza perché sbattersi? Me ne faccio una con nome e cognome di mia nonna e la sua data di nascita e sono apposto!”. Nell’ambito della sicurezza, non solo informatica, però questo discorso non è corretto: meno ci applichiamo nel fermare i ladri, oppure e soprattutto nel rallentarli, più saremo per loro delle prede semplici da stanare; mentre, più troviamo dei modi per ostacolarli più sarà semplice per noi fermarli, rintracciarli oppure semplicemente scoraggiarli.

Creare una buona password forte, ovvero alfanumerica con possibili caratteri speciali al suo interno ed abbastanza lunga, è fondamentale come prima protezione contro i malintenzionati; purtroppo però questo, spesso, non basta a fermarli. Così un utente medio potrebbe dire qualcosa come “Ma, allora, se una password forte non è abbastanza perché sbattersi? Me ne faccio una con nome e cognome di mia nonna e la sua data di nascita e sono apposto!”. Nell’ambito della sicurezza, non solo informatica, però questo discorso non è corretto: meno ci applichiamo nel fermare i ladri, oppure e soprattutto nel rallentarli, più saremo per loro delle prede semplici da stanare; mentre, più troviamo dei modi per ostacolarli più sarà semplice per noi fermarli, rintracciarli oppure semplicemente scoraggiarli.

Una password ben fatta, quindi, è un primo tassello d’inizio per fare tutto questo anche perché molte persone tendono ad usare sempre la stessa password oppure passwords molto simili tra loro per cui semmai qualcuno riuscisse a rintracciarne una sarà in grado automaticamente di risalire anche a tutte le altre. Avevamo già visto in passato come creare una password forte qui ed alcuni metodi utilizzati per rubarle qui; oggi ci focalizzeremo su che cosa può accadere quando ci connettiamo ai free Wi-Fi, ovvero a tutte quelle connessioni aperte che troviamo in giro come, per esempio, in stazione, in aeroporto, in centro città, al bar, nei centri commerciali. Pochi di noi resistono alla tentazione di connettersi ad una rete gratuita e non criptata (che non richiede quindi una password personale e non usa alcuna crittografia durante lo scambio di pacchetti dati) risparmiando preziosi giga del proprio traffico telefonico e senza rendersi conto in questo modo di esporsi a possibili malintenzionati e di mettere a rischio i nostri dati personali.

Il problema di tutto ciò si trova nella struttura stessa della rete Wi-Fi pubblica, in altre parole ci stiamo riferendo ad un’incapacità di proteggere il traffico del network il quale si basa su diversi protocolli di autenticazione facili da attaccare il momento in cui il malintenzionato ha ottiene l’accesso alla stessa rete in cui ci troviamo anche noi. I protocolli a cui ci stiamo riferendo sono l’SMTP (Simple Mail Transfer Protocol), l’IMAP (Internet Message Access Protocol) ed il POP (Post Office Protocol) che permettono all’utente di accedere al proprio servizio e-mail e di cui avevamo parlato in modo specifico qui, l’SNMP (Simple Network Management Protocol) e l’HTTP (Hypertext Transfer Protocol) per navigare sulle pagine internet.

Ci sono varie forme di attacco, che in un modo o nell’altro si somigliano, con cui qualcuno può accedere alla rete pubblica ma, qui, non ne elencheremo né i nomi né le definizioni, piuttosto cercheremo di vedere come effettivamente uno di questi tipi di attacco può essere portato a termine. L’Eavesdropping, termine che deriva dal verbo inglese “origliare” indica appunto l’atto del malintenzionato di “ascoltare” conversazioni altrui e di registrare tutte le informazioni utili (come per esempio login e password) che riesce a carpire. Quindi, fondamentalmente stiamo parlando di una tecnica di intercettazione. Ovviamente, riferendoci qui al network, l’origliare coinciderà con il recupero di pacchetti dati e la loro conseguente lettura alla ricerca di tracce importanti. Ma, ricordiamoci, che volendo sarebbe anche possibile accedere al microfono dello smartphone o del tablet ed ascoltare le conversazioni in quel modo. Nel caso questo tipo di attacco venga utilizzato in modo attivo esso viene anche denominato, per ovvie ragioni, MITM (man-in-the-middle attack): in questo caso, infatti, il malintenzionato si interporrà nel mezzo di una conversazione tra A e B fingendo di essere uno o entrambi e convincendo i malcapitati a consegnare i propri dati sensibili a quello che credono essere il proprio amico.

La guida che qui sotto abbiamo deciso di scrivere è riportata esplicitamente a scopo educativo, nonché per la comprensione e lo studio della sicurezza e della protezione relativa alle reti Wi-Fi.

Ricordiamoci quindi che l’intercettazione, l’impedimento o l’interruzione illecita di comunicazioni informatiche o telematiche a scopi fraudolenti è punibile in termini di legge con reclusione da 6 mesi a 4 anni. Qui la normativa completa relativa al Wireless.

Qui vedremo come è possibile mettere in pratica un tipo di Eavesdropping passivo, ovvero per intercettare pacchetti di dati ma non per recuperarli attivamente ponendosi come man-in-the-middle. Quindi, prima di cominciare vediamo un elenco di che cosa serve per fare tutto ciò:

- Un pc portatile o netbook che, possibilmente, corra su Linux OS (sistema operativo Linux) oppure utilizzare la versione Live via chiavetta USB (qui come crearne una). Inoltre, il nostro strumento dovrà avere un sistema Wi-Fi radio n/ac oppure un’antenna Wi-Fi USB.

- Il programma Airmon-ng (che qui utilizzeremo) oppure Alcrack-ng.

- Un software che permetta l’analisi della rete e, a questo punto, dal mio personale punto di vista è interessante sottolineare come un software di questo genere, e che normalmente può essere una risorsa per la ricerca e l’analisi di errori del network, e quindi per un hacking etico (messo in pratica anche per ragioni lavorative se siamo ingegneri informatici specializzati in networking), può trasformarsi in uno strumento a noi nemico. Ci sono vari tipi di programmi simili ma, qui, ci focalizzeremo sull’uso di Wireshark perché, prima di tutto, ne avevamo già parlato in passato qui proprio per quanto riguardava l’analisi del traffico di rete e, secondariamente, perché è un programma gratuito piuttosto conosciuto.

- Eventualmente, ma non necessario, uno smartphone android con l’applicazione Wi-Fi analyzer.

Per mettere in pratica questo esempio in modo legale abbiamo impostato una rete pubblica su 2.4 Ghz, chiamata Victim Network, utilizzando uno smartphone hotspot, un tablet che fungesse da vittima da tracciare ed un computer “hacker” con adattatore USB Wi-Fi (in specifico la D-Link DWA-140 che costa circa 20,00 euro).

Una volta in possesso di questi semplici pre-requisiti potremo, allora, dedicarci all’analisi di una rete Wi-Fi pubblica come segue:

- Prima di tutto bisogna sincerarsi che il proprio laptop sia in grado di catturare in monitor mode (modalità monitor) tutto il traffico Wi-Fi (protocollo 802.11). Per esempio, alcuni tablet non possono farlo. Per attivare il monitor mode utilizzeremo il programma Airmon-ng (oppure c’è anche Aircrack-ng).

- Apriremo quindi il terminale e cercheremo di capire quali siano i nomi dei nostri adattatori di rete per poter poi specificare su Airmon-ng quale interfaccia utilizzare con il comando:

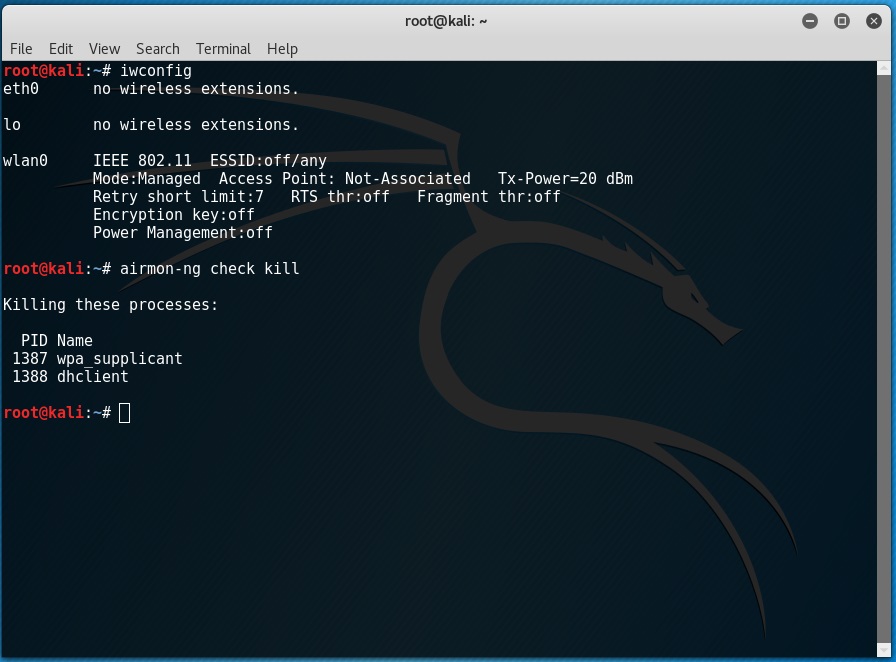

# iwconfig

Nell’immagine sottostante, per esempio, troviamo lo, eth0, wlan0. Come possiamo notare nell’immagine qui sotto, il NetworkManager potrebbe sovrascrivere il monitor mode per evitarlo basterà correre il comando airmon-ng check kill come suggerito.

A questo punto sappiamo che la wlan, ovvero la wireless local area network, si chiama wlan0 sul nostro laptop. Sempre su terminale, quindi, scriviamo il seguente comando:

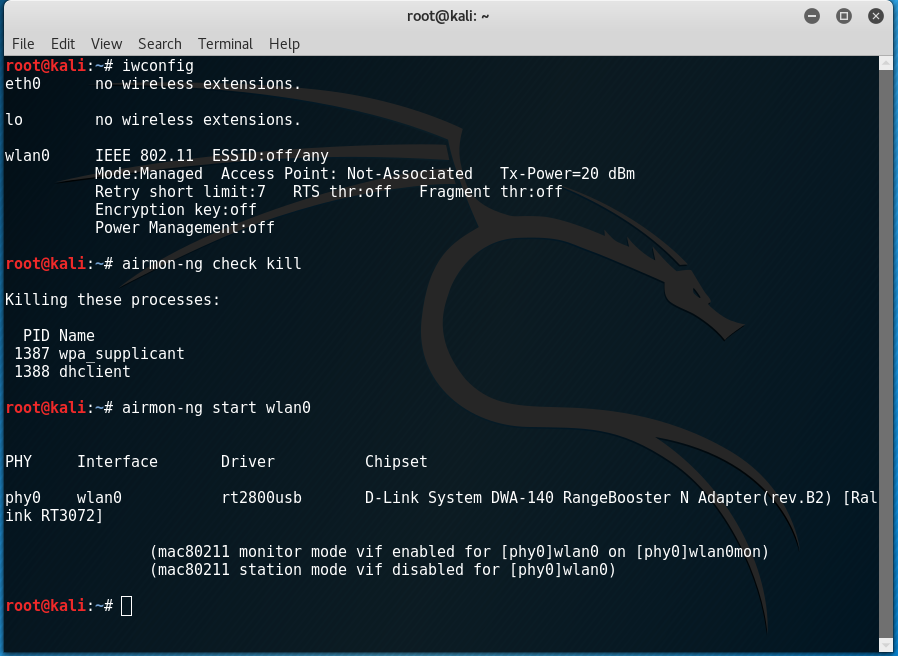

A questo punto sappiamo che la wlan, ovvero la wireless local area network, si chiama wlan0 sul nostro laptop. Sempre su terminale, quindi, scriviamo il seguente comando:# airmon-ng start wlan0

Le scritte (mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon) e (mac80211 station mode vif disabled for [phy0]wlan0) significano, rispettivamente, che abbiamo abilitato la wlan0 solo per ascoltare (inoltre il programma ci sta avvertendo che il nuovo nome dell’interfaccia virtuale, ovvero vif, sarà wlan0mon come ritroveremo una volta avviato Wireshark) e che contemporaneamente l’abbiamo disabilitata in quanto stazione, ovvero per comunicare. Ecco quindi spiegato cos’è esattamente il monitor mode: possiamo ascoltare ciò che accade in rete ma non comunicare!

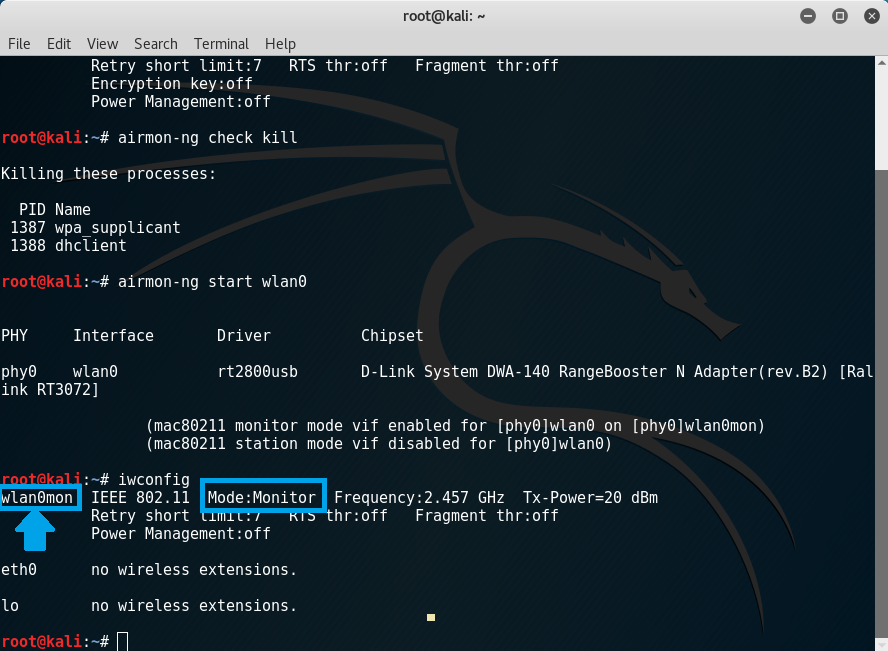

- Verifichiamo di nuovo con il comando iwconfig se la modifica della modalità monitor è stata effettivamente apportata.

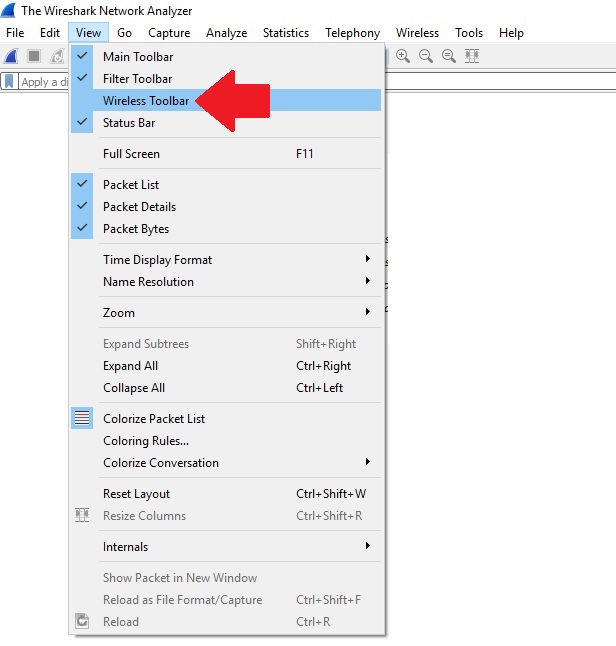

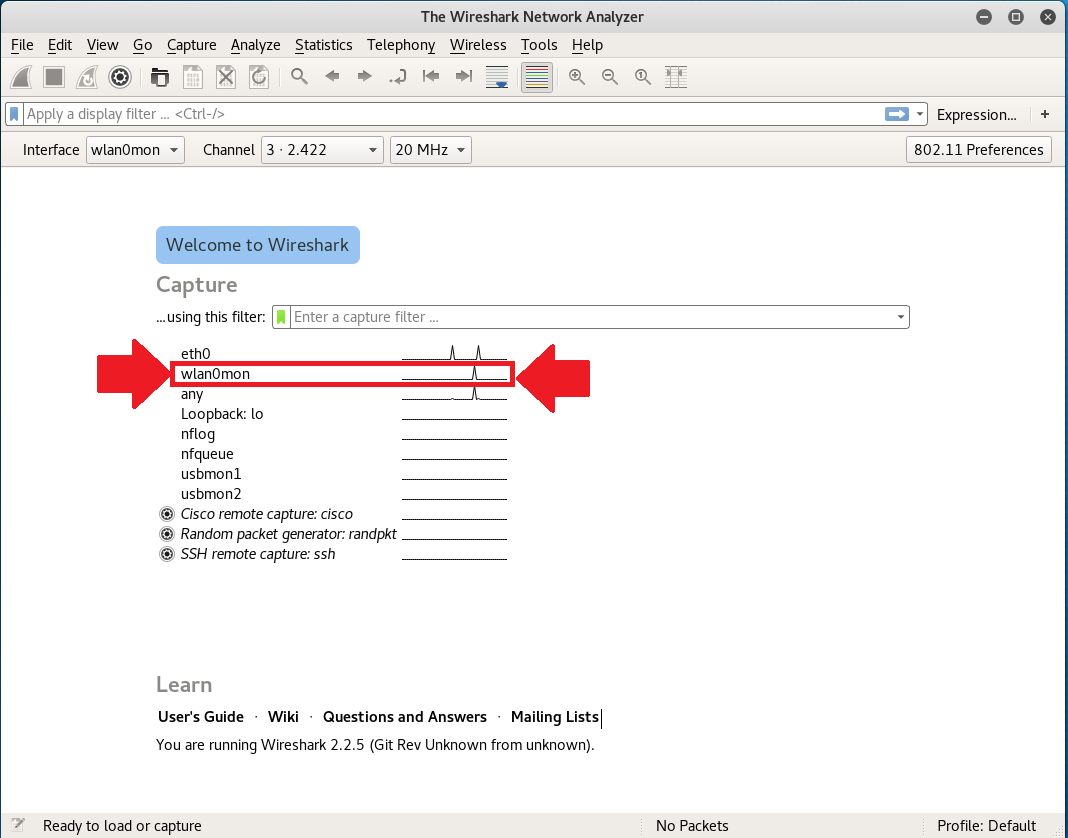

- Ora siamo finalmente pronti ad avviare Wireshark (semmai ci mostrasse il famoso errore lua… possiamo far finta di nulla e cliccare invio). Andiamo allora in alto sulla barra delle applicazioni e selezioniamo View (Vista) dopodiché spuntiamo la dicitura Wireless Toolbar.

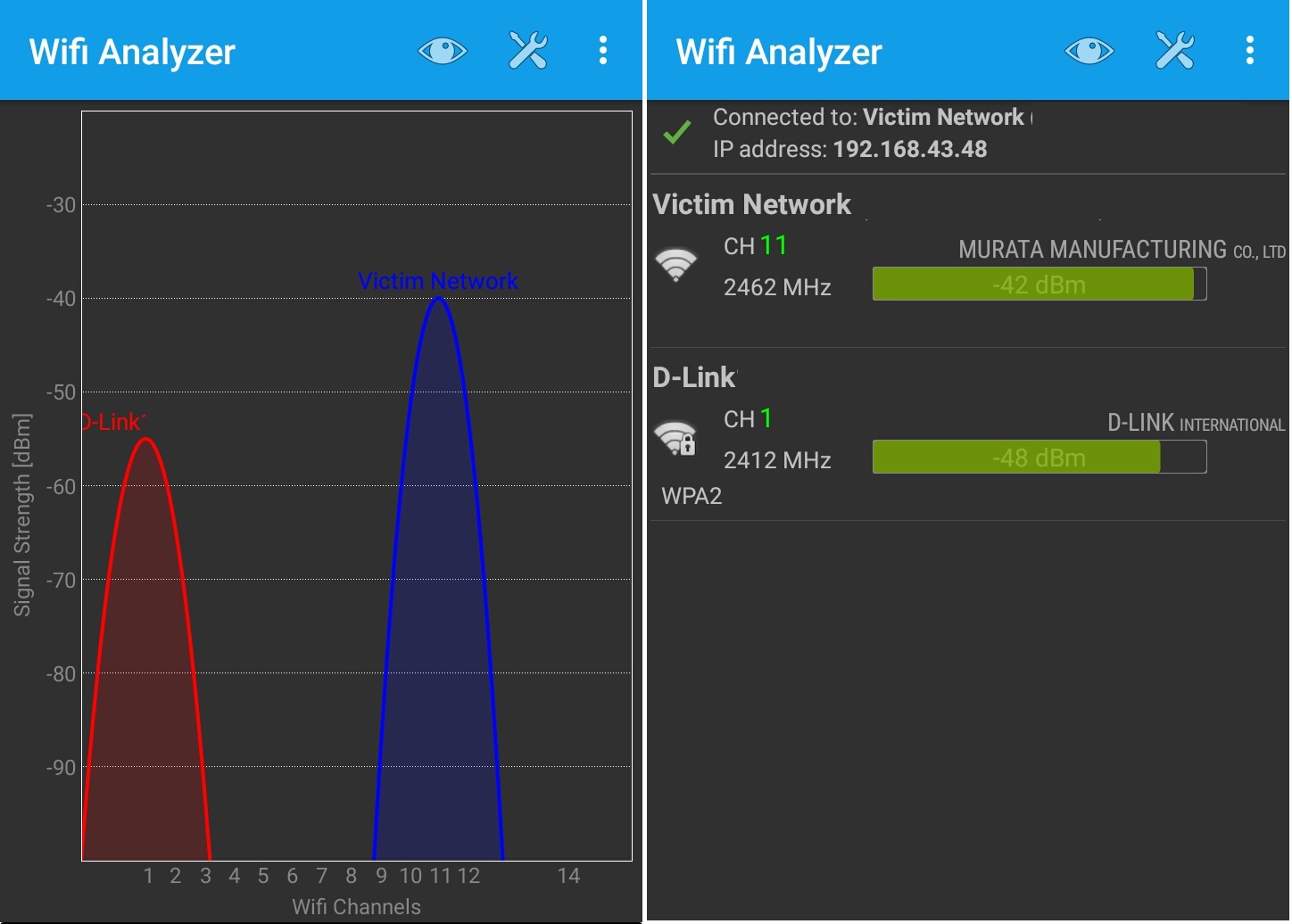

- Come accade con la radio della nostra auto è possibile, anche nel caso del Wi-Fi del nostro sistema, ascoltare solamente una frequenza (o stazione) alla volta. Quindi, potremo scegliere eventualmente il canale o la frequenza che vogliamo analizzare (qui le specifiche su cosa siano canali e frequenza). Con uno smartphone android e l’applicazione Wi-Fi analyzer possiamo vedere subito su quale canale si trova il Wi-Fi pubblico.

La rete vittima, qui denominata Victim Network, si trova quindi sul canale 11. Quindi, ora, dovremo ordinare a Wireshark di controllare quello specifico canale cliccando su Channel (ovvero Canale, sotto la barra delle applicazioni) e selezionare il suddetto.

La rete vittima, qui denominata Victim Network, si trova quindi sul canale 11. Quindi, ora, dovremo ordinare a Wireshark di controllare quello specifico canale cliccando su Channel (ovvero Canale, sotto la barra delle applicazioni) e selezionare il suddetto. - Ora dovremo selezionare il Wi-Fi, in questo caso wlan0mon come l’ultimo controllo con iwconfig ci aveva già suggerito (v. immagine soprastante evidenziata in blu), cliccandoci sopra due volte col tasto sinistro del mouse.

- Per filtrare un particolare strumento dovremo cercare sul log il suo indirizzo Wi-Fi MAC address, cliccare specificatamente sull’indirizzo MAC con il tasto destro del mouse, selezionare sul menu che comparirà Prepare Filter (Prepara filtro) e Selected (Selezionato). Dopodiché sulla barra di ricerca in alto comparirà il filtro che vogliamo applicare: clicchiamo sul segnale Invio sulla sua destra per renderlo effettivo (v. immagine al punto 9).

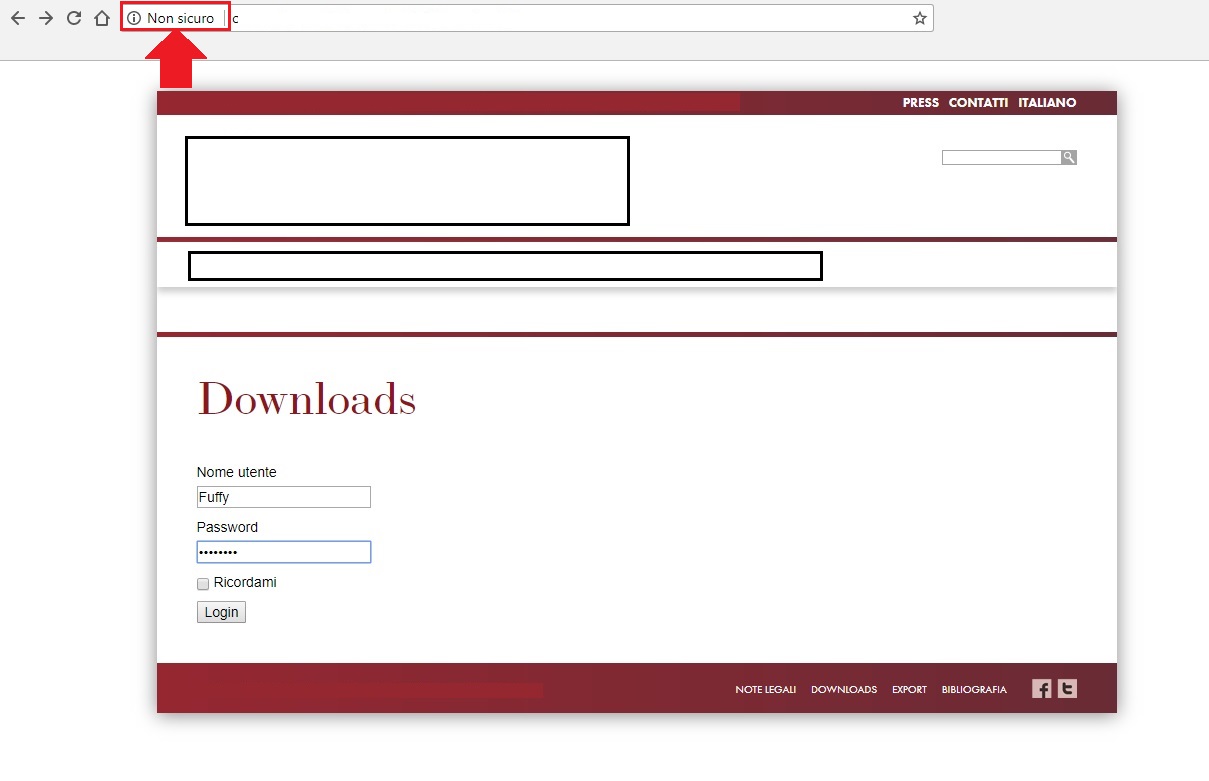

- Ora, mettiamo che un utente, ovvero la nostra vittima, si connetta ad un sito HTTP che non cripta i possibili dati inseriti (al contrario di quanto accade nei siti HTTPS) e quindi facilmente leggibile ed intercettabile. Qui, abbiamo usato un sito di cui, per motivi di sicurezza e correttezza, abbiamo oscurato l’indirizzo di provenienza. Come possiamo notare dall’immagine qui sotto, comunque accanto all’indirizzo, sulla barra di ricerca, c’è la dicitura “Non Sicuro” che subito ci avverte del pericolo. Inoltre, abbiamo inserito un login ed una password falsi per dimostrare come sia facile leggerle se il nostro traffico viene monitorato e ci connettiamo ad un protocollo http.

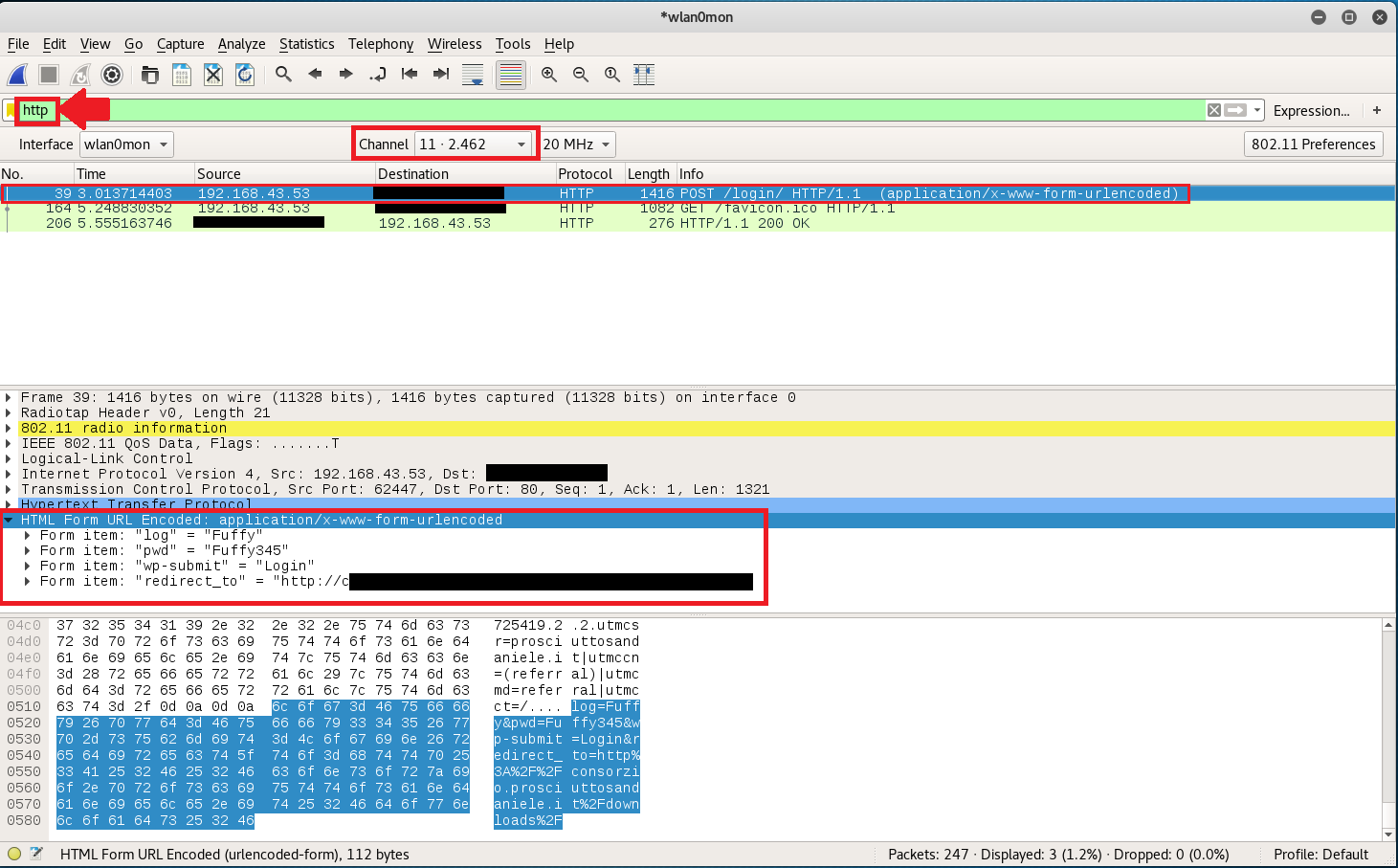

- Ci ritroveremo una lunga lista di pacchetti. Basterà quindi inserire la dicitura http nella barra della ricerca di Wireshark per filtrare le parti che ci interessano. Possiamo allora vedere come, selezionando un pacchetto specifico (in questo caso il n. 73) dedicato a POST/login e, successivamente, aprendo il menu nella zona sottostante sul form HTML compariranno in chiaro il nome utente, o log, in questo caso Fuffy e la password alfanumerica (che avrebbe potuto essere anche molto più complicata) da noi inserita, ovvero, Fuffy345.

Come possiamo, così, notare dalla descrizione dei procedimenti necessari mentre utilizziamo un Wi-Fi pubblico per un principiante malintenzionato, che saprà dove guardare oppure che avrà la pazienza di studiarsi l’enorme quantità di dati catturati con questo o un analogo processo, sarà semplice intercettare i nostri dati sensibili, come nome utente, password ma anche pagamenti, numeri di carte di credito e quant’altro ingenuamente potremmo aver inserito in rete su siti senza una propria protezione. Fortunatamente, oggi come oggi molti siti europei a parte alcuni forum sono corsi al riparo utilizzando HTTPS e nuovi protocolli più sicuri rispetto a quelli elencati ad inizio articolo, criptando i propri dati ma questo non significa che un malintenzionato, con una preparazione più avanzata rispetto all’esempio qui fatto, non sia in grado di decriptare i dati una volta catturati.

Lascia un commento